Neanche la fine dell’anno può mettere un freno al vero e proprio campo di battaglia che è la cybersecurity. Qui sotto trovate una breve carrellata di notizie dal mondo della tecnologia e della cybersecurity, tutte relative al mese di Dicembre.

Gruppo Hacker Russo reclama attacco alle comunicazioni Ucraine

Non è cosa nuova che la Russia utilizzi attacchi alla cybersicurezza di altri paesi per ottenere vantaggi, arrivando a finanziare un vero e proprio gruppo hacker all’interno dei servizi segreti, il GRU, chiamato Sandworm.

Negli anni Sandworm è riuscita, con i suoi attacchi, ad influenzare media, sabotare sistemi finanziari, istituzioni ed infrastrutture. Come riportato da WIRED, Il 12 Dicembre, un cyberattacco ha colpito Kyivstar, uno dei più grandi provider di connessione Internet e di servizi telefonici in Ucraina. Ovviamente i dettagli su come l’attacco si sia svolto sono tutt’altro che chiari, ma quel che è certo è che è risultato nel “blocco dei servizi essenziali della tecnologia aziendale.”

Se il governo Ucraino aveva esitato a puntare il dito contro gruppi hacker conosciuti, ci ha pensato lo stesso gruppo a reclamare il “merito” di questa azione. Si tratta di Solntsepek, gruppo collegato all’unità Sandworm: “Noi, gli hacker di Solntsepek, ci assumiamo la completa responsabilità per l’attacco a Kyivstar. Abbiamo distrutto 10 computer, più di 4000 server, tutto il cloud ed i sistemi di backup. Abbiamo attaccato Kyivstar perché l’azienda fornisce servizi di comunicazione all’Esercito Ucraino, così come ad agenzie governative e alle forze dell’ordine. Voi che aiutate l’Esercito Ucraino, state pronti!” Queste le parole del gruppo in un post sul gruppo Telegram dedicato, ed indirizzato al presidente ucraino Zelensky.

Non è chiaro se l’attacco a Kyivstar, se effettivamente è stato messo in atto con la collaborazione rissa, avesse come obiettivo quello di causare caos e confusione, oppure se ci fossero obiettivi tattici più importanti come raccogliere informazioni, o interferire con i sistemi di comunicazione dell’Esercito Ucraino.

Google cambierà come conserva i dati di geolocalizzazione, per non darli alla Polizia

Sembra che i sistemi di geolocalizzazione siano diventati una miniera d’oro per le forze dell’ordine statunitensi che, tramite mandato, richiedono alle aziende del mondo tech di consegnare alle autorità tutti i dati relativi alla posizione di qualcuno in un determinato periodo di tempo. Con questo metodo ad esempio la polizia statunitense aveva ottenuto dati di più di 5000 dispositivi collegati all’assalto al Campidoglio del 6 Gennaio 2021.

Mandare una di queste ordinanze, un “Geofence warrant” in gergo tecnico, a Google sembra essere diventata la prassi per gli investigatori della polizia, che hanno colto subito la palla al balzo per semplificarsi il lavoro di identificare i sospetti, in questo caso grazie a tempi e posizione della scena del crimine. La pratica ovviamente ha scandalizzato i sostenitori del diritto alla privacy, mentre altri affermano che questa violi la costituzione Americana.

Secondo quanto riferito dalla testata giornalistica Bloomberg, per far fronte alla questione, Google ha annunciato che non conserverà più su server, ma solo sul dispositivo personale, lo storico delle posizioni degli utenti di Maps. Inoltre questo storico si cancellerà automaticamente dopo tre mesi e, se l’utente sceglie di conservare queste informazioni su un account cloud, queste saranno criptate in modo che neanche Google possa decriptarle. La scelta di Google è stata osannata da coloro che temevano l’ingerenza della polizia negli affari personali dei cittadini americani.

Hacker Cinesi si stanno infiltrando nelle infrastrutture americane

Stando a dichiarazioni di ufficiali dell’esercito americano, riferite dal The Washington Post, sembra che le autorità cinesi stiano aumentando le loro capacità di influenzare infrastrutture strategiche in territorio USA, tra cui linee elettriche, acquedotti e sistemi di trasporto e comunicazioni.

Un gruppo hacker affiliato all’esercito cinese sembra essersi infiltrato nei sistemi di almeno 20 infrastrutture critiche negli scorsi anni. L’obiettivo sembra essere quello di causare caos e sabotare le linee logistiche degli scontri tra USA e Cina nel Pacifico.

Tra le infrastrutture colpite ci sono un acquedotto nelle isole Hawaii, un porto importante della Costa Ovest e diversi oleodotti e gasdotti. Gli hacker hanno cercato di infiltrarsi anche nella rete elettrica Texana, che opera indipendentemente rispetto a quella del resto del paese.

“È chiaro che i tentativi cinesi di compromettere infrastrutture critiche sono mirate a pre-posizionarsi, in modo che possano sabotare o distruggere queste infrastrutture in caso di conflitto, per prevenire l’intervento degli Stati Uniti nella proiezione di potere in Asia, o per causare problemi sociali all’interno della nazione” afferma Brandon Wales, direttore esecutivo dell’Agenzia per la Cybersecurity e la Sicurezza Infrastrutturale (CISA), parte del Dipartimento di Difesa Nazionale. “È un cambiamento significativo dell’attività cinese, che 10 anni fa era più focalizzata sullo spionaggio politico ed economico.”

I pubblicitari ci spiano? A quanto pare non è così fuori dal mondo.

Alcuni esperti di marketing collegati al Cox Media Group, titano del settore, affermano che l’azienda riesca ad ascoltare conversazioni ambientali di possibili clienti tramite l’utilizzo di microfoni integrati in smartphone, smart TV, ed altri dispositivi, raccogliendo dati da utilizzare per le pubblicità targettizzate; così come riportato da 404 Media.

Il sito di CMG esordisce: “Cosa significherebbe per il nostro mercato se potessimo bersagliare potenziali clienti che stanno discutendo attivamente dei loro bisogni nelle loro conversazioni di tutti i giorni? No, non è un episodio di Black Mirror, ma Dati Vocali, e CMG ha la capacità di utilizzarli a vantaggio della vostra azienda”

Se, per anni, avete pensato che fosse solo una leggenda metropolitana, o le semplici preoccupazioni di persone non esperte di tecnologia, forse dovrete ricredervi. Non è esattamente chiaro se questo metodo di raccolta dati stia venendo utilizzato in dispositivi attualmente sul mercato, ma la stessa azienda afferma che questa sia “una tecnica di marketing adatta al futuro, disponibile oggi.”

Secondo il sito ufficiale di CMG, sarebbe dunque possibile “reclamare” delle aree, in raggi di 15 o 30 chilometri circa, in cui CMG raccoglierebbe tramite i dispositivi personali le discussioni dei “possibili utenti”. Quando è stata creata quella che viene definita “audience”, CMG si occuperebbe poi di targettare gli ignari “utenti” con pubblicità di qualunque genere.

Ovviamente, tutte le maggiori aziende del mondo tech hanno provveduto a smentire che i loro dispositivi potessero essere utilizzati in questo modo; la stessa CMG afferma di non “ascoltare alcuna conversazione o avere accesso ad altro che non sia un aggregato di dati di terze parti, anonimizzato e completamente criptato.” l’azienda si scusa poi per aver generato confusione nel pubblico, affermando che si impegnerà a rendere le strategie di marketing più chiare e trasparenti.

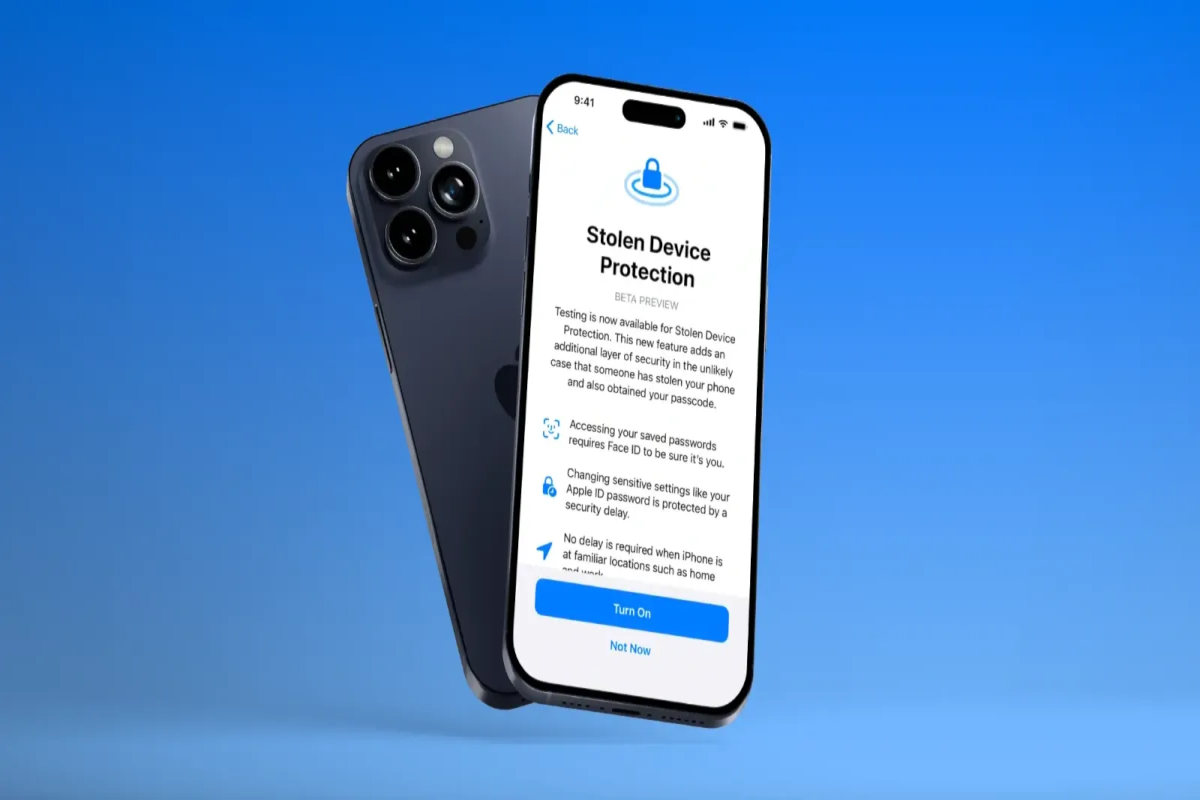

La nuova feature di iPhone aggiunge nuovi livelli di sicurezza ai dispositivi

Apple sta lavorando a nuovi metodi per rendere ancora più difficile ad un ladro accedere ai dati personali contenuti in un Iphone. Secondo il Wall Street Journal la beta 17.3 di iOS includerebbe una nuova “Stolen Device Protection”, una protezione per dispositivi rubati, che quando attivata richiederebbe l’autenticazione tramite Face ID o Touch ID per alcune azioni.

La nuova funzionalità è stata sviluppata in risposta alle preoccupazioni degli utenti; un ladro che conoscesse la password di accesso al dispositivo potrebbe facilmente accedere a dati personali e finanziari contenuti nel dispositivo, permettendo anche ai malintenzionati di escludere i proprietari dagli account iCloud.

Quando attivata, la nuova funzione richiederà di utilizzare Face ID o Touch ID per accedere ad esempio alle password salvate, al reset di fabbrica, per usare metodi di pagamento salvati o per spegnere la “Lost Mode”.

“La criptazione dei dati di iPhone guida l’industria da molto tempo, un ladro non può accedere ai dati di un iPhone rubato senza conoscerne la password” afferma Scott Radcliffe, portavoce di Apple, che continua affermando: “Nei rari casi in cui un ladro possa osservare l’utente digitare la password e poi rubare il dispositivo, la Stolen Device Protection aggiunge un nuovo sofisticato livello di protezione.”