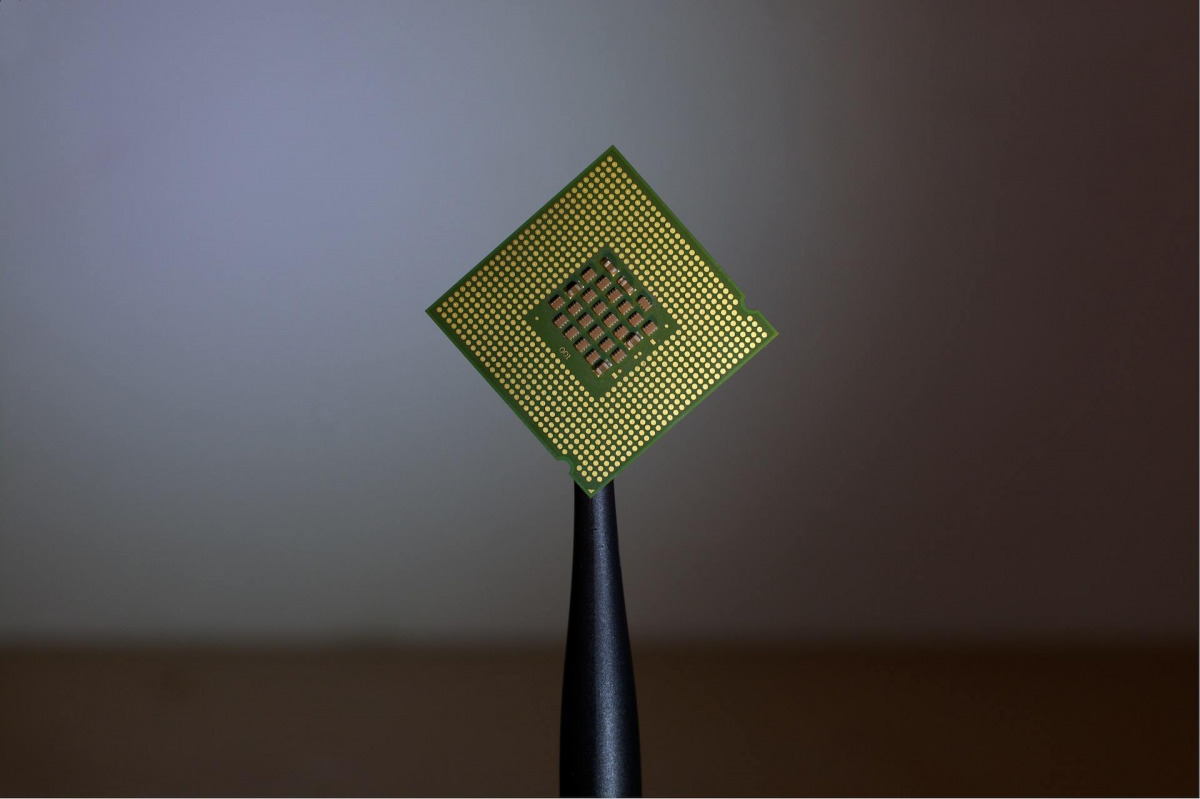

Una vulnerabilità recentemente scoperta da un ricercatore di Google sta mettendo in pericolo milioni di utenti dotati di semplici processori Intel.

Da quasi quindici anni a questa parte, quando parliamo di CPU in realtà stiamo parlando di un duopolio bello e buono. Squadra blu e squadra rossa, Intel e AMD per gli amici, si danno battaglia in maniera continuata da tanto tempo a suon di processori sempre più efficienti, con sempre più core e con sempre più potenza di calcolo.

Le vulnerabilità, però, sono sempre dietro l’angolo e rischiano di compromettere tanto il livello di potenza dei processori quanto l’effettivo livello di sicurezza. Il termine vulnerabilità, per i poco avvezzi, sta proprio a indicare debolezze software/hardware da un punto di vista della sicurezza che possono essere impiegate da malintenzionati per effettuare attacchi informatici in maniera agevole.

Durante il corso degli anni, ciclicamente, ogni tanto delle vulnerabilità vengono fuori dai processi di ricerca e analisi di gruppi di esperti del settore.

Tra le più note ad esempio possiamo citare Meltdown (che fece preoccupare il mondo durante il corso del 2018 a causa della vastità delle possibili conseguenze), Spectre (resa pubblica in concomitanza alla prima e ancora più preoccupante a causa del suo particolare funzionamento).

Il 2023, chiaramente, non poteva starsene mani in mano ed è con moderata preoccupazione che oggi vi parliamo di Downfall, una nuova vulnerabilità hardware che riguarda una vastissima gamma di processori ancora oggi molto utilizzati quando parliamo di gaming.

Identikit di un virus

La falla di sicurezza in questione, classificata secondo il codice CVE-2022-40982, permette di ottenere chiavi crittografiche, password, informazioni personali, messaggi, credenziali bancarie e tanto altro con uno sforzo relativamente basso.

Il problema in questione riguarda tanto una tecnologia di sicurezza presente nella sopracitata gamma di processori chiamata Intel SGX (software guard Extensions) quanto un particolare tipo di istruzione.

Se Intel SGX permette la creazione di gruppi sicuri di dati (chiamate enclavi sicure) all’interno del processore, Gather non fa altro che accelerare l’accesso dei dati in memoria permettendo l’attività di esecuzione speculativa, rivelando nel mentre il contenuto di determinati registri di memoria. Di fatto questo permette a eventuali programmi realizzati ad hoc di accedere ai dati memorizzati da altri programmi, permettendo quindi di rubare informazioni riservate.

Di fatto questo tipo di problematica rientra perfettamente all’interno di tutto quell’universo di attacchi informatici definiti attacchi side-channel, esattamente come i sopracitati Meltdown e Spectre.

Come si è corsi ai ripari?

L’entità dell’attacco ha costretto moltissimi produttori software a correre ai ripari con delle patch specifiche; veri e propri cerotti di microcodice che anche i produttori di hardware come le schede madri potranno applicare nella forma di aggiornamenti del BIOS.

Il problema è che, secondo Intel, le correzioni così realizzate hanno un chiaro impatto in campo prestazionale all’interno del cosiddetto ambito HPC, ovvero high performance computing. Il calo di prestazioni previsto può arrivare fino al 50% del complessivo mentre secondo le analisi portate avanti da Phoronix i risultati finali sono più incoraggianti, con variazioni che vanno dal 6 al 39% del totale.

Quali sono i processori Intel vulnerabili a Downlfall?

La vulnerabilità hardware Downfall è molto preoccupante perché riguarda tutti i processori Intel che dalla sesta generazione, Skylake, arrivano all’undicesima (Tiger Lake).

Dato che il termine tiger lake si riferisce soltanto alla gamma di chip realizzata da intel per il mercato mobile (leggasi ultrabook e tablet) in molti pensano che il bug non riguardi i processori dedicati al mercato desktop e server, che invece hanno la dicitura Rocket Lake. Non ci sono conferme al riguardo al momento, anche se si pensa a un qualche errore del ricercatore poiché il bug in questione riguarda proprio tutti i chip che utilizzano il set di istruzioni AVX2 e AVX-512, quest’ultimo proprio in forze a RL.

La popolarità di Intel all’interno del mercato dei server, inoltre, mette in pericolo anche chi non possiede un processore Intel. Tantissime applicazioni in cloud, infatti, girano proprio su dispositivi Intel e questo costituisce un rischio tangibile per tantissimi; secondo le stime oltre il 70% del mercato server impiega processori Intel per funzionare.

Se si vuole scoprire se si uno dei processori affetti da questo bug ci sono diverse possibilità: quelle a nostro dire più comode sono l’utilizzo della funzione DxDiag di Windows o del download di HWiNFO, applicazione che permette di scoprire tutti i dispositivi hardware presenti sulla propria macchina.